テレワークなどの広がりにより、電車の中でメールをチェックしたり、

カフェで資料を作成したりと、場所を問わずどこででも仕事ができる

ようになりました。しかし、その便利さと引き換えに、サイバー犯罪に

さらされるリスクは大きくなっています。たった1台の端末が攻撃された

だけで、社内のシステム全体を危険にさらす可能性があるのです。

そこで注目されているのが、「ゼロトラスト」という考え方に基づくセキュリティです。

今回は、テレワークやBYOD(Bring Your Own Device)など、働き方が

多様化する時代に不可欠なゼロトラストについて解説しましょう。

Reading keywords

どこででも安全に仕事ができる!?

「ゼロトラスト」とは。

誰も何も信用しない!?

それが「ゼロトラスト」

コロナ禍を経て、テレワークは一時的な対応策から働き方の選択肢の一つとなりました。また、私物のスマートフォンやノートパソコンを業務に使用するBYODも中小企業を中心に広がりつつあります。こうした変化は業務効率と働き方の多様性、そして事業継続性を高めました。しかし、その一方で、従来のセキュリティモデルである、「境界型セキュリティ」では対応しきれない危機も招いたのです。

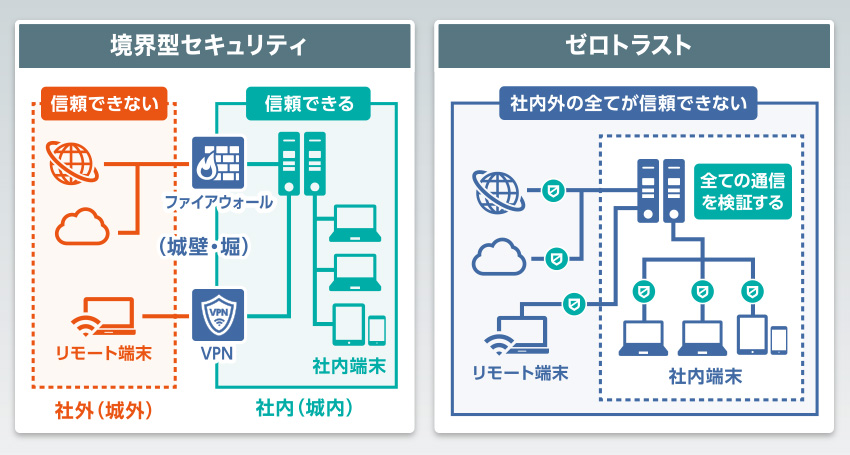

境界型セキュリティは、社内のネットワークと社外のネットワークとの間に一線を引いて社内を防御します。企業のネットワークを「城」に見立てるならば、ファイアウォールやVPN(Virtual Private Network/仮想専用線)がいわば「城壁」や「堀」となって、「城内(社内ネットワーク)」が外部から攻撃されるのを防いでいるというわけです。問題は、「城」の中はセキュリティが緩いことにあります。

今の時代、従業員は「城」の外でも仕事をしています。もしも誰かのパソコンが「城外」でウイルスに感染し、それが「城内」に持ち込まれれば、社内ネットワーク全体が危険にさらされることになってしまいます。身代金要求型マルウエアであるランサムウエアや、本物そっくりのメールなどで情報を盗むフィッシング攻撃など、サイバー攻撃の手口は年々巧妙化し、しかも増え続けています。近年では、テレワーク中の従業員やBYOD端末を使用する従業員を狙った攻撃も増えています。

このような状況に対応するために登場したセキュリティモデルが「ゼロトラスト」です。これはその名の通り、誰も何も最初から信用しないことを意味します。社内ネットワークは信頼できるという前提にせず、社内ネットワークにいても、VPNを使っていても、全てのアクセスを疑います。つまり、アクセスがあるたびにアクセスしている人は誰か、使用している端末は何かを検証するのです。その上で、アクセスを許可する場合でも、必要最小限の権限しか与えません。これにより、たとえ端末の一つがセキュリティ侵害されたとしても、被害を最小限に抑えることが可能になります。

3つの原則で

強固なセキュリティを実現

ゼロトラストを支えているのは次の3つの原則です。

- (1)全ての通信を「脅威」と想定

- ネットワークの内外を問わず、全てのユーザーや端末を潜在的な脅威とみなします。許可された通信以外は自動的にアクセスが拒否され、アクセスをリクエストする全ての端末やユーザー、ネットワークフローには常に認証、承認、検証のプロセスが求められます。

- (2)最小権限のアクセス

- ユーザーの業務に必要な最小限のアクセス権だけを与えます。これにより、万が一アカウントや端末が不正利用された場合でも、攻撃者が重要なリソースにアクセスするリスクを減らします。

- (3)継続的な監視

- ネットワーク上での行動を常時監視します。これにより、リアルタイムでアクセスを試みる対象を把握し、潜在的な脅威や異常をスピーディーに特定して対処できます。

これら3つの原則を踏まえ、ゼロトラストでは、まずユーザーのIDを厳格に検証します。次に、アクセスに使用する端末が最新のセキュリティ対策を行っているか確認します。さらに、アクセスの状況(時間、場所、ネットワークなど)に基づいてリスクを判断し、アクセス権を都度評価して不審な動きがあれば即座にアクセスを遮断します。

ゼロトラストセキュリティを実現するため、次のようなソリューションが利用されています。

- EDR(Endpoint Detection and Response):端末の監視とログ分析でサイバー攻撃を早期に検知・対処する。

- SIEM(Security Information and Event Management):セキュリティシステムや業務アプリケーションのログを分析して脅威を検出する。

- SASE(Secure Access Service Edge):総合的なネットワークセキュリティ対策サービス。 など

ゼロトラストを導入することにより、高度なセキュリティ環境下で仕事ができるようになります。また、従来の境界型セキュリティでは防ぎきれない内部の不正アクセスに対応したり、内部ネットワークへの不審なアクセスを検知して被害を最小限に抑えたりすることが可能になります。

また近年、個人情報保護法や、欧州連合(EU)一般データ保護規則(GDPR:General Data Protection Regulation)など、データ保護の規制は厳しくなっています。そうした中、ゼロトラストを導入し、アクセスログの詳細な記録などによって顧客データを適切に扱っていることを証明できれば、企業の信頼性の向上にもつながります。

導入・運用の難易度の高さを

どう解決するかが課題

上記のような利点があるゼロトラストですが、導入は一朝一夕にはいきません。その導入には、以下の4つの仕組みが必要となります。

- エンドポイントセキュリティ:

- パソコンやスマートフォンなど端末自体のセキュリティ対策。アンチウイルスソフトの導入や端末管理、アクセス権限制御などを行う。

- ネットワークセキュリティ:

- ネットワーク接続時の運用管理。ユーザーのアクセスを制御・監視し、フィルタリングやVPN構築で安全性を向上する。

- クラウドセキュリティ:

- クラウドサービス利用時のID管理と権限制御。従業員のクラウドIDの一括管理や、クラウドサービスの利用状況の可視化などを行う。

- セキュリティの監視と運用:

- 24時間365日の自動監視体制。不審なアクセスや端末利用を常時モニタリングし、迅速な初動対応で被害を最小化する。

しかし、これらの仕組みを一斉に導入することは困難で、順次導入するにしても相応の時間とコストが必要です。そのため、導入にあたっては、まずは顧客情報や財務データなど、最も重要な情報を扱うシステムから始め、段階的に他のシステムへ移行することが推奨されています。

また、知識不足と人材不足が導入や運用のネックになる場合があります。現状では、ゼロトラストの概念や構成要素を十分に理解している企業はまだ多くはなく、専門人材も不足しているため、外部の専門家に相談する必要があるでしょう。もちろん、常に変化するセキュリティ環境に対応できるよう、最新の知識と技能を身につけるための教育も欠かせません。

テレワークやBYODが今後さらに広がることで、ゼロトラストはもはや選択肢ではなく、必須条件になるかもしれません。従業員が安心して柔軟に働ける環境をつくり、生産性を向上させ、そして企業の信頼性を高める。ゼロトラストは、まさにこれからのビジネスに欠かせない「安全の新常識」といえるでしょう。

「情報セキュリティ」に関連する富士フイルムのサービス

-

- オンラインセミナー

- 富士フイルムビジネスイノベーションでは、セキュリティに関連するオンラインセミナーを随時開催しています。

- セミナーテーマ:セキュリティ

職種別セミナー:情報システム

記事公開:2024年8月

情報は公開時点のものです